Critical React Server, ভাবো তো, তুমি একটা modern React বা Next.js app বানাচ্ছো।

সব কিছু ঠিকঠাক চলছে। Suddenly একদিন খবর এলো একটা single HTTP request দিয়েই, login ছাড়াই, কেউ তোমার server পুরো control নিতে পারে।

Yes, exactly এই ভয়ংকর scenario-টাই সত্যি হয়েছে CVE-2025-55182 নামের vulnerability–এর মাধ্যমে, যেটার codename দেওয়া হয়েছে React2Shell।

কীভাবে শুরু হলো এই story?

December 2025-এর শুরুতে React Team officially জানায়, React Server Components (RSC) এর ভিতরে এমন একটা flaw আছে, যেটা exploit করলে Unauthenticated Remote Code Execution (RCE) সম্ভব।

মানে attacker:

- login লাগবে না

- special setup লাগবে না

- শুধু network access থাকলেই হবে

আর server? attacker-এর পাঠানো malicious JavaScript code ঠিক নিজের code মনে করে execute করে ফেলবে।

Core problem টা কোথায়?

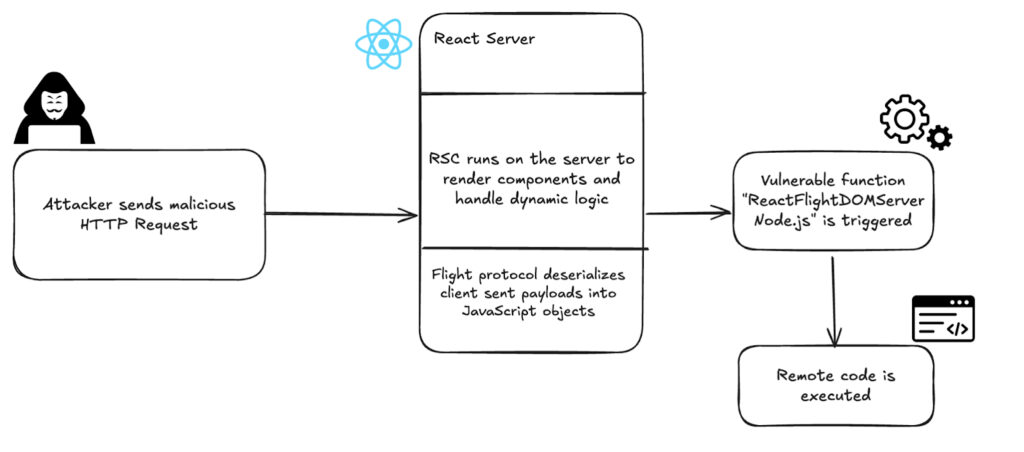

এই vulnerability-এর root cause হলো unsafe deserialization of React Flight payloads।

React Server Function endpoints–এ যেসব payload serialized অবস্থায় যায়, সেগুলো decode করার সময় proper validation হচ্ছিল না।

ফলে attacker একটা crafted HTTP POST request পাঠিয়ে:

- React Flight protocol abuse করতে পারে

vm.runInThisContextব্যবহার করে- server-side arbitrary JavaScript execute করাতে পারে

এটা কোনো crash bug না। এটা হলো trust abuse bug system ঠিকঠাক কাজ করছে, কিন্তু malicious data-র জন্য।

কোন versions affected?

React RSC packages (vulnerable):

react-server-dom-webpack→ 19.0, 19.1.0, 19.1.1, 19.2.0react-server-dom-parcelreact-server-dom-turbopack

Patched versions: 19.0.1, 19.1.2, 19.2.1

Next.js developers দের জন্য bad news

এই issue Next.js App Router-কেও impact করছে। Initially এটি CVE-2025-66478 নামে পরিচিত ছিল, পরে duplicate হিসেবে merge হয়ে যায় CVE-2025-55182 -এর সাথে।

Vulnerable Next.js versions:

- ≥ 14.3.0-canary.77

- ≥ 15

- ≥ 16

Patched versions: 16.0.7, 15.5.7, 15.4.8, 15.3.6, 15.2.6, 15.1.9, 15.0.5

সবচেয়ে scary part? Next.js সরাসরি React Flight endpoints expose করে, তাই bug টা theoretical না real-world exploitable।

Scope আরও বড় কেন Critical React Server এ ?

এই flaw শুধু React বা Next.js-এ আটকে নেই। যে কোনো framework বা library যেটা RSC bundle করে, সেটা risk-এ:Vite RSC plugin

- Parcel RSC plugin

- React Router RSC (preview)

- RedwoodJS

- Waku

Wiz-এর report অনুযায়ী, প্রায় 39% cloud environments ইতিমধ্যেই vulnerable।

Why security experts calling this “master key exploit”?

Palo Alto Networks Unit 42–এর মতে:

“This is not a bug that breaks the system,

this is a bug that convinces the system.”

মানে server নিজেই attacker-এর payload execute করছে full trust সহকারে। প্রায় 968,000+ servers এই attack surface-এর মধ্যে পড়ে।

Temporary protection কী করা যায়?

Patch apply করাই best solution, কিন্তু update না করা পর্যন্ত:

- Web Application Firewall (WAF) rules enable করো

- Server Function endpoints–এ suspicious HTTP request monitor করো

- Possible হলে network access temporarily restrict করো

Good news হলো: Cloudflare, AWS, Akamai, Fastly, Google Cloud – সবাই emergency WAF protection deploy করেছে

Final takeaway

React2Shell (CVE-2025-55182) হলো recent years–এর সবচেয়ে dangerous JavaScript ecosystem vulnerability গুলোর একটা।

যদি তুমি:

- React Server Components ব্যবহার করো

- Next.js App Router চালাও

- Modern React stack–এ production app রাখো

Patch right now. Delay মানে risk। Security শুধু infra-এর কাজ না, developer awareness-ই first line of defense।